ロリポップ!レンタルサーバーより、セキュリティに関する重要なお知らせです

お客様のサイトの安全のためサイト改ざんへの対策をお願いいたします。

お客様のプログラムの脆弱性を突かれ、第三者により悪意あるプログラムを設置されることでWEBサイトが改ざんされる事例を確認しております。当サイトをご確認の上、ご注意ください。

サイト改ざんの対策方法

サイト改ざんについて

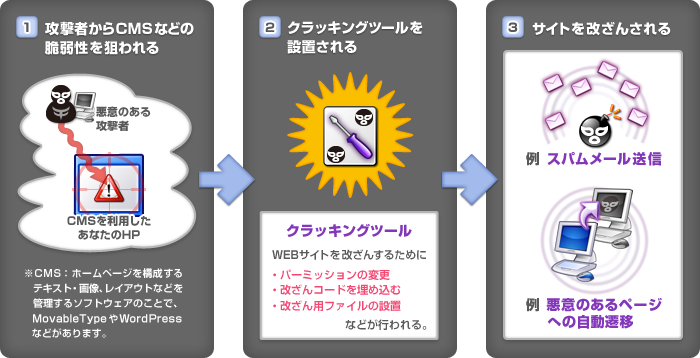

CMSなどの脆弱性を狙った改ざんの手口

- CMSなどのプログラムに脆弱性がある場合、悪意を持った攻撃者はそのプログラムに攻撃を仕掛けます。

- 攻撃者はそのCMSを利用し、クラッキングツールを設置します。

クラッキングツールとは、同じサーバー内にあるファイルの「パーミッションの変更」や「改ざんコードの埋め込み」「ファイルの設置」などの改ざんに用いられているものです。 - クラッキングツールによってファイルが改ざんされ、スパムメールを大量に送信させられてしまう問題や悪意のあるページへ自動的に遷移させられてしまう問題が発生する場合があります。

原因の対応方法

下記の方法を確認して適切な対応を行なってください。

FTPを利用されてしまう改ざんの手口

お客様のデバイスにウイルスが感染し、FTPのパスワードなどが盗まれることで、他者がFTPへログインし、直接ファイルを改ざんされてしまう手口があります。またFTPパスワードを他者から簡単に推測されてしまうものに設定している場合も同様な可能性があるのでご注意ください。

原因の対応方法

下記の方法を確認して適切な対応を行なってください。

サイト改ざんへの具体的な対策方法

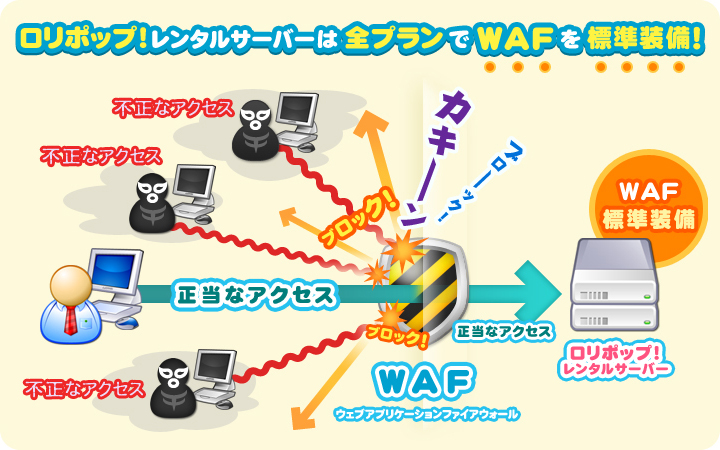

WAFの設定を有効にする

WAF(ウェブアプリケーションファイアウォール)はこれまでのファイアウォールなどでは防御できなかった攻撃(不正なアクセス)を検知しブロックする機能です。

コントロールパネル内、「WAF設定」よりドメインごとにWAFをON/OFFで切り替えができます。WAFについての詳しい説明は下記のページをご確認ください。

下記状況の時、WAFを有効にしても改ざんを防ぐ事ができません

- 既に改ざんファイルやクラッキングツールが仕組まれた状態だった場合

- FTPを利用されて改ざんされている場合(WAFはFTPでの改ざんは防ぐことができません)

- CMSツールなどのID・パスワードの漏洩による改ざんの場合

CMSツールは最新のバージョンをご利用ください

WordPress、pukiwikiなどのCMSツールなどをご利用の場合は、最新のバージョンをご利用ください。最新のバージョンには、不具合の修正やセキュリティに関する重要な更新が含まれることがございますので、常に最新の状態にしていただくことをおすすめいたします。

特にWordPress、pukiwikiでの被害が多く見受けられますので、ご利用のお客様はプラグインやテーマも合わせて最新バージョンをご利用ください。

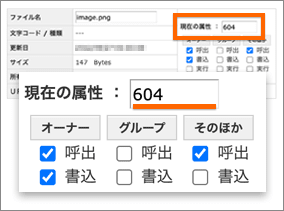

パーミッションの設定を正しく行ってください

ディレクトリ、ファイルのパーミッションを以下の値での設定を推奨しております。ロリポップ!FTPを使用して変更する場合は、キャプチャにあるように各ディレクトリ・ファイルごとの「現在の属性」から変更できます。

| HTML・画像ファイル | 604 | rw----r-- |

|---|---|---|

| CGIの実行ファイル | 700 | rwx------ |

| CGIのデータファイル | 600 | rw------- |

| .htaccessファイル | 604 | rw----r-- |

| ディレクトリ | 705 | rwx---r-x |

パーミッションの設定を「777 (rwxrwxrwx)」や「666 (rw-rw-rw-)」などに設定されている場合は、「誰でも書き込める」設定となっているため、改ざんが行われる可能性がございます。ご確認の上、上記の値に変更してください。

また、特に下記の点につきましてご注意くださいますよう、お願いいたします。

-

「.htaccess」ファイルが書き換えられる事例が多発いたしております。

パーミッションが「604 (rw----r--)」であるかご確認ください。 -

WordPressをご利用の場合

「wp-config.php」のパーミッションは「404 (r-----r--)」であるかご確認ください。

安全性を高めるために「wp-config.php」のパーミッションは「400 (r--------)」に

変更をお願いいたします。

WordPressのテーマ・プラグインの利用にあたって注意していただくこと

WordPressのテーマやプラグインの脆弱性をつかれて、Webサイトを改ざんされる事例が発生しています。

テーマやプラグインを利用する際は、下記の事にご注意ください。

- 公式ディレクトリ以外で配布されているテーマやプラグインは危険である可能性があります。

- 使用していないテーマは削除してください。

- 提供元から長い間更新されていないプラグインは脆弱性の危険が高まっている恐れがあります。

- 使用しないプラグインは「無効」ではなく「削除」してください。

公式ディレクトリとは

※WordPressの管理画面から検索してインストールできるテーマ・プラグインは公式ディレクトリに登録されています。

※公式ディレクトリに登録されているテーマ・プラグインは自動アップデートが可能なため常に最新版が利用できます。

最新のウイルス対策ソフトを利用する

お客様のデバイスにウイルスが侵入しFTPパスワードが盗まれ、サイトを改ざんされることもございます。

最新版のウイルス対策ソフトをインストールして定期的にウイルスチェックを行ってください。ロリポップ!では新種のウイルスからも保護できる最新のウイルス対策ソフトを提供しています。

FTPやCMS管理画面のパスワードは推測されにくいものにしてください

改ざんはお客様のFTPやCMS管理画面のパスワードが特定されることにより発生することもございます。パスワードは推測されにくいものへ変更していただき、さらに定期的にご変更していただくことで、セキュリティが向上いたしますので、随時ご対応のほどお願いいたします。

下記のようなパスワードの場合は変更してください。

- IDとパスワードが同一の場合

- パスワードが8文字未満など短い場合

- 推測されやすい単語を使用している場合(passwordやadminなど)

- パスワードが数字または英字のみの場合

アップロードの際はFTPSをご利用ください

サーバーへのファイルアップロードは、FTP接続ではなく、FTPS、SSH、ロリポップ!FTPを使ってサーバーへ接続を行ってください。FTPS、SSHソフトについては下記ページもご確認ください。

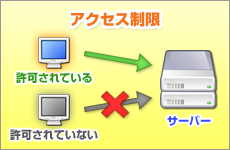

.ftpaccessをご利用ください

お客様のFTPサーバーに、複数IPから接続されてサイトを改ざんされているケースも多くみられます。このため .ftpaccessを使いFTP接続元を制限してください。.ftpaccessについては下記ページもご確認ください。

バックアップツールを使って定期的にバックアップを取る

バックアップツールを使って定期的にバックアップを取ることで、万が一改ざんにあった場合でも元の状態に戻すことが可能になります。

ロリポップ!のバックアップオプションを利用する

ロリポップ!のバックアップオプションは月額440円で過去7回分の更新データを自動保存できていつでもダウンロードできるので安心です。

※ハイスピードプランでは、バックアップオプションの他に自動バックアップが無料(復元は有料)でご利用いただけます。

WordPressのバックアップ作成方法

heteml(ヘテムル)のブログにて、WordPress記事バックアップの取り方をご紹介しています。WordPressをご利用の方はこちらの記事をご参照ください。

heteml(ヘテムル)は、弊社GMOペパボ株式会社提供の大容量・高機能のレンタルサーバーサービスです。