サイトを運営している方にとって、サイトの脆弱性は収益に影響を及ぼす可能性のある要素のため、不安に感じるでしょう。

本記事では、

- WordPressの脆弱性とは

- WordPressの脆弱性による実際の被害事例

- 個人ブロガーが今すぐ実践しておきたいWordPress脆弱性対策10選

について解説します。

脆弱性に対する理解を深め、事前に対策をしておきましょう。

WordPressの脆弱性とは

WordPressの脆弱性とは、WordPressのシステム本体やテーマ、プラグインなどに存在するセキュリティ上の弱点のことです。弱点が悪用されると、不正アクセスやデータの改ざん、情報漏洩といった被害が発生する可能性があります。

特にプラグインやテーマは第三者が開発しているため、脆弱性が見つかるケースが多く存在しています。セキュリティを保つには、WordPress本体やプラグインを常に最新版に更新し、脆弱性を放置しないことが重要です。

WordPressが攻撃の標的になりやすい理由

WordPressは世界中で広く利用されていますが、人気の高さや特性ゆえに、サイバー攻撃の標的になりやすいという側面があります。本章では、WordPressが狙われやすい3つの理由を解説します。

世界シェア率が高く攻撃者に狙われやすい

WordPressは世界のCMS市場において約60%を超えるシェアを占めています。多くのサイトで使用されているため、攻撃者が意図せずともWordPressのサイトがターゲットに選ばれてしまう確率は非常に高くなります。

攻撃者にとっても、一度攻撃手法を確立すれば世界中の膨大な数のサイトに同じ手法を適用できるため、ターゲットにしやすいです。

よって、利用者が多ければ多いほど、攻撃者にとって絶好のターゲットとなってしまいます。シェア率の高さが、WordPressが狙われやすい最大の要因です。

オープンソースでプログラムが公開されている

WordPressはオープンソースソフトウェアとして提供されています。

オープンソースとは、プログラムのソースコードが一般に公開されており、誰でも閲覧や編集ができる状態を指します。オープンソースの透明性により、世界中の開発者が改善に貢献できる利点がある一方で、攻撃者もプログラムの内部構造を詳細に調査できてしまう点はデメリットです。

つまり、セキュリティの弱点がどこにあるのかを研究しやすい環境にあるということです。善意の開発者だけでなく、悪意を持った者にも情報が開かれているため、脆弱性を突く攻撃手法が生まれやすくなっています。

技術知識がなくても使えるため管理が甘くなりがち

WordPressは専門的な技術知識がない初心者でも簡単にサイトを構築できる設計になっています。しかし、手軽さゆえにセキュリティ意識の低下を招くケースも少なくありません。

多くのユーザーは本体やプラグインの更新を怠ったり、セキュリティ設定を初期状態のまま放置したりしています。管理が行き届いていないサイトは、攻撃者にとって格好の標的です。

技術的なハードルが低いことで利用者が増える一方、セキュリティ対策への意識が薄いユーザーも多く、結果として攻撃を受けるリスクが高まっています。

WordPressにおける脆弱性の種類

WordPressの脆弱性は、WordPress本体に起因するものと、テーマやプラグインに起因するものがあります。それぞれの特徴とリスクについて見ていきます。

WordPress本体の脆弱性

WordPress本体の脆弱性とは、WordPressを構成するプログラムそのものに存在する不具合を指します。現在に至るまでに多数の脆弱性が発見されており、都度、開発チームによって修正が行われてきました。発見された脆弱性に対しては、セキュリティアップデートが提供される仕組みが整っています。

WordPress本体は世界中で継続的に監視されているため、脆弱性が見つかると迅速に対応されるのが特徴です。ただし、アップデートを適用しなければ脆弱性は残り続けるため、ユーザー側での更新作業が欠かせません。本体の脆弱性は報告と修正のサイクルが確立されています。

テーマ・プラグインの脆弱性

テーマやプラグインの脆弱性は、個々の開発者が作成したプログラムに存在する弱点です。プラグインの品質は開発者のスキルや姿勢に大きく左右されます。一度作成したきりで、更新やメンテナンスを放棄しているケースも少なくありません。

更新が長期間止まっているプラグインは、新たに発見された脆弱性が修正されないまま残り続けるため、攻撃者に狙われやすくなります。WordPress本体と異なり、サードパーティ製のテーマやプラグインはサポート体制に差があります。そのため、導入前に開発者の信頼性や更新頻度を確認することが重要です。

WordPressの脆弱性を狙った代表的な攻撃手法

WordPressの脆弱性を悪用した主な攻撃手法は以下の4つです。

- ブルートフォース攻撃

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- ゼロデイ攻撃

本章では、各攻撃手法における仕組みと危険性を解説します。

ブルートフォース攻撃

ブルートフォース攻撃とは、ログインパスワードに対して考えられるすべての組み合わせを自動的に試行し、認証突破を狙う攻撃手法です。「総当たり攻撃」とも呼ばれ、プログラムを使って短時間に何千回、何万回とログインを試みます。

例えば「1234」や「password」のような単純なパスワードであれば、数秒から数分で突破されてしまうケースもあります。攻撃者は自動化ツールを使用するため、簡単なパスワードほど危険性が高いです。

ブルートフォース攻撃を防ぐには、英数字と記号を組み合わせた長いパスワードの設定や、ログイン試行回数の制限が有効です。

SQLインジェクション

SQLインジェクションは、Webアプリケーションの入力フォームなどから不正なSQL文を注入し、データベースを操作する攻撃手法です。SQLとは、データベースを操作するための言語のことです。

攻撃者は入力欄に特殊なコードを入力することで、本来実行されるべきではないデータベース操作を強制的に実行させます。攻撃が成功すると、データベース内の個人情報や機密データが盗まれたり、データが改ざん・削除されたりする被害が発生します。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティングは、攻撃者が仕込んだ悪意のあるスクリプト(簡易的なプログラム)を、サイトの訪問者に実行させる攻撃手法です。

攻撃者は罠を仕掛けたWebサイトを作成し、標的となる別のサイトへユーザーを誘導します。このように、サイトを横断(クロス)して攻撃することから、クロスサイトという名称がつきました。

ユーザーが気づかないうちにスクリプトが実行されると、Cookie情報が盗まれたり、偽のログイン画面に誘導されたりする危険があります。不特定多数のユーザーが被害を受ける可能性があるため、特に注意が必要な攻撃です。

ゼロデイ攻撃

ゼロデイ攻撃とは、ソフトウェアの脆弱性が発見されてから修正プログラムが提供されるまでの間に行われる攻撃を指します。

「ゼロデイ」という名称は、対策までの日数がゼロ、つまり防御策が存在しない状態を意味しています。開発者が脆弱性の存在を把握していない段階で攻撃が始まるため、ユーザー側では根本的な対策ができません。

ゼロデイ攻撃を防ぐことはきわめて難しく、被害が拡大しやすいという特徴があります。日ごろからバックアップを取得し、万が一の被害に備えることが重要です。

WordPressの脆弱性による実際の被害事例

本章では、実際に報告されている3つの被害事例を紹介します。

- サイト改ざんによる収益損失

- 個人情報漏洩による信頼失墜

- マルウェア配布の踏み台

WordPressの脆弱性を突かれると、具体的にどのような被害が発生するのかを事前に知っておきましょう。

サイト改ざんによる収益損失

広告収入を得ているWordPressサイトで、不正アクセスによって広告コードが書き換えられ、収益が奪われる被害が発生しています。

本来であればサイト運営者が設定した広告が表示されるはずが、攻撃者が自分の広告コードに差し替えてしまうのです。訪問者には通常通り広告が表示されるため、異常に気づきにくい特徴があります。

しかし実際には、広告のクリック収益や表示報酬がすべて攻撃者の手に渡ってしまいます。運営者が被害に気づくまでの間、本来得られるはずだった収益が奪われ続けるのです。経済的損失だけでなく、サイトの信頼性も損なう深刻な被害が生じます。

個人情報漏洩による信頼失墜

会員制サイトやコメント機能を持つWordPressサイトでは、ダッシュボードへの不正侵入により会員情報が盗まれる被害が報告されています。

攻撃者は管理画面に侵入すると、データベースに保存されている会員の名前やメールアドレス、場合によっては住所や電話番号などの個人情報を抜き取ります。

流出した情報は悪用されるだけでなく、ダークウェブなどで売買される危険性もあるのです。情報漏洩の被害が発覚すると、サイト運営者は会員への謝罪対応や再発防止策の実施を迫られ、長年築いてきた信頼を一瞬で失います。法的責任を問われるケースも少なくありません。

マルウェア配布の踏み台

WordPressサイトが改ざんされ、訪問者にマルウェア(悪意のあるソフトウェア)を配布する踏み台として悪用される被害も発生しています。

攻撃者はサイトに不正なコードを埋め込み、訪問者のパソコンにマルウェアを感染させたり、詐欺サイトへ自動的に誘導したりします。サイト運営者本人は被害に気づかないまま、知らず知らずのうちに犯罪行為に加担させられてしまうのです。

訪問者が被害を受ければ、当然ながらサイトの評判は地に落ちてしまいます。さらに検索エンジンからペナルティを受け、検索結果から除外されるリスクもあります。

WordPressサイトの脆弱性をチェックする方法

自身のWordPressサイトに脆弱性があるかどうかを確認することは、セキュリティ対策の第一歩です。本章では、誰でも簡単に実施できる脆弱性のチェック方法を紹介します。

サイトヘルス機能で安全性を診断する

WordPressには「サイトヘルス」という標準機能が備わっており、サイトの脆弱性を手軽に診断できます。管理画面の「ツール」メニューから「サイトヘルス」を選択すると、セキュリティ状態のステータスが表示される仕組みです。

サイトヘルス機能では、WordPress本体やプラグインのバージョンが古くないか、推奨されるPHPバージョンを使用しているかなど、基本的な項目が自動でチェックされます。

問題が見つかった場合は「改善が必要」として具体的な指摘が表示されるため、初心者でもなにを直せば良いのか理解しやすい設計です。定期的にサイトヘルスを確認する習慣をつけることで、基本的なセキュリティリスクを早期に発見できます。

JVN iPediaで脆弱性情報を検索する

JVN iPediaは、国内外で公開される脆弱性対策情報を集めたデータベースで、独立行政法人が運営しています。日本語に完全対応しており、キーワード検索機能も充実しているため、WordPressや特定のプラグイン名を入力するだけで、関連する脆弱性情報の調査が可能です。

検索結果には脆弱性の内容や深刻度、影響を受けるバージョンなどが詳しく記載されています。自身が使用しているテーマやプラグインの名前で検索することで、既知の脆弱性が存在するかを確認できます。

情報は日々更新されるため、定期的にチェックすることで最新のセキュリティリスクを把握できる有用なツールです。

無料の脆弱性診断ツール・サービスを活用する

無料の診断ツールを使うことで、詳細なセキュリティチェックが可能です。

代表的なツールが「WPScan」で、WordPress専用の脆弱性データベースを備えた診断サービスとして知られています。サイトのURLを入力するだけで、WordPress本体やプラグイン、テーマの脆弱性を自動的にスキャンし、簡易レポートを無料で出力してくれます。

また「GMOセキュリティ24」のような国内サービスも利用が可能です。Webサイトリスク診断やパスワード漏えいが確認でき、AIチャットボットによるセキュリティ相談は24時間無料で行えます。

上記のツールは専門知識がない方でも使いやすいよう設計されており、数分で診断結果が出ます。無料版でも基本的なリスクは十分に把握できるため、定期的な診断に活用すると効果的です。

収益化ブログ・サイト運営者が特に注意すべき脆弱性リスク

収益化しているWordPressサイトでは、脆弱性による被害が収入に直結します。本章では、アフィリエイトや広告収入で運営しているブログが特に警戒すべきリスクを解説します。

アフィリエイトリンクが改ざんされるリスク

アフィリエイト収入を得ているサイトでは、正規のアフィリエイトリンクを攻撃者のものにすり替えられる被害が発生しています。記事内に設置されたリンクのIDやコードが第三者に書き換えられてしまい、訪問者がクリックして商品を購入しても、報酬は攻撃者の口座に振り込まれてしまう仕組みです。

サイトの見た目には変化がないため、運営者が気づくまで被害が続きます。定期的にリンクのコードを確認し、不審な変更がないかチェックすることが重要です。

収益性の高いサイトほど標的になりやすい傾向があります。

Googleアドセンスのアカウント停止リスク

Googleアドセンスで収益を得ているサイトが改ざんされると、アカウント停止という深刻な事態を招く可能性があります。

攻撃者がサイトに不適切なコンテンツや悪質な広告を挿入すると、Googleのポリシー違反と判断されてしまうためです。例え運営者が意図していなくても、違反が検知されればアカウントは停止されます。

一度停止されたアドセンスアカウントの復活は非常に困難で、新規アカウントの作成も制限されます。定期的なセキュリティチェックで、改ざんを未然に防ぐことが不可欠です。

Googleアドセンスで自動広告が表示されないトラブルの原因を知りたい方は、以下の記事を参考にしてください。

本記事では、Googleアドセンス(AdSense)の自動広告が表示されない時の対処法・原因について解説しています。本記事を読むことで、「広告が表示されない」といったトラブルが解決すること間違いなしです。チェックリストの項目を確認し、原因[…]

決済情報を扱うプラグインの脆弱性

ECサイトや有料コンテンツを販売しているWordPressサイトでは、決済プラグインの脆弱性が特に深刻なリスクとなります。プラグインは顧客のクレジットカード情報や個人情報を扱うため、脆弱性を突かれると大量の機密データが流出する危険があります。

情報漏洩が発生すれば、顧客への損害賠償や信用失墜は避けられません。さらに、個人情報保護法違反として法的責任を問われるケースもあります。決済関連のプラグインは必ず信頼性の高い開発元のものを選び、更新が提供されたら即座に適用する必要があります。

実践しておきたい!WordPress脆弱性対策10選

WordPressの脆弱性からサイトを守るためには、具体的な対策を実践することが不可欠です。本章では、すぐに始められる効果的なセキュリティ対策を10個紹介します。

WordPress本体を最新バージョンに保つ

WordPress本体を常に最新バージョンにアップデートすることがもっとも基本的かつ重要な対策です。

WordPress本体に脆弱性が発見されると、開発チームは修正版を公開します。管理画面のダッシュボードに更新通知が表示されるため、通知が出た場合はすぐに対応する習慣をつけましょう。

古いバージョンを使い続けることは、攻撃者に対して弱点を教えているようなものです。更新作業はワンクリックで完了するため、手間もかかりません。最新バージョンの維持がセキュリティの土台となります。

サイトを長期運営するコツやメンテナンス方法については、以下の記事を参考にしてください。

WordPressでブログを開設してみたものの、定期的に記事を書けずに途中で更新が止まってしまう…なんてことは雑記ブログ、特化ブログに限らず意外と起こります。ブログを長く続けるコツは常に新しい記事を追加していくのではなく、一度投稿[…]

使っていないプラグインとテーマを完全に削除する

現在使用していないプラグインやテーマがあれば、無効化するだけでなく完全に削除することが重要です。インストールされているプラグインやテーマの数が多いほど、攻撃を受ける入口も増えてしまいます。無効化しただけではファイルがサーバー上に残っていて攻撃される可能性があります。

また、開発者が長期間更新していないプラグインやテーマも危険です。更新が止まっているということは、新たに発見された脆弱性が修正されないまま放置されていることを意味します。

定期的にプラグインとテーマの一覧を見直し、不要なものや更新が停止しているものは思い切って削除しましょう。

強固なログインパスワードに変更する

WordPressのログインパスワードは、推測されやすい「password」や「123456」のような単純なパスワードは避け、ランダムな組み合わせで強固なものに設定しましょう。

簡単なパスワードでは、ブルートフォース攻撃で数秒から数分で突破されてしまいます。安全なパスワードは、以下の要素をすべて組み合わせて作成しましょう。

- 12文字以上の長さにする

- 英大文字・英小文字・数字・記号をすべて含める

- 他サービスで使っているパスワードを使い回さない

なお、パスワード管理ツールを使えば、複雑なパスワードを安全に保管できます。

管理画面のログインURLを変更する

ログイン画面のURLを変更することで、攻撃者が入口を見つけにくくなる効果があります。

WordPressのログイン画面URLは、初期設定では「https://ドメイン名/wp-login.php」となっており、ドメイン名さえわかれば誰でもログイン画面にアクセスできてしまいます。初心者には、プラグインを使った変更方法がおすすめです。代表的なプラグインは以下の通りです。

- Login rebuilder

- WPS Hide Login

- SiteGuard WP Plugin

上記のプラグインをインストールすることで、簡単な設定だけで独自のログインURLに変更できます。なお、URL変更後は、必ず新しいURLをブックマークしておきましょう。

二段階認証を導入する

画像認証や二段階認証を導入することで、不正ログインを効果的に防げます。

画像認証は、文字が書かれた画像やパズル画像を使ってログインする認証方法です。人間は画像の内容を読み取れますが、自動化プログラムでは判別できないため、サイバー攻撃を防げます。

二段階認証は、スマートフォンアプリやセキュリティコードを用いて、本人確認を2回繰り返す認証方法です。パスワードに加えて、都度変わるコードの入力が必要になるため、本人確認の精度が大幅に向上します。

SSL化(HTTPS化)を実施する

WebサイトをSSL化すると、URLが「http」から「https」に変わり、通信が暗号化されます。暗号化によって、ネットワーク上でやり取りされるデータを第三者が読み取ったり改ざんしたりすることを防げます。

現在ではほとんどのレンタルサーバーが無料でSSL証明書を提供しており、設定も簡単です。

また、GoogleはSSL化された「https」のサイトを検索順位で優遇する傾向があるため、SEOとしても有効です。まだSSL化していないサイトは、早急に実施しましょう。

SSL化の詳しい設定方法については、以下の記事を参考にしてください。

こんにちは!ロリポップCRチームのotomiです。今や必須ともいえる独自SSLとは何か、なぜ利用する必要があるのかを、SSL/TLSの仕組みを踏まえて解説します。ご自身のサイトに合った独自SSLを設定し、訪問者が安心して利用できる[…]

定期的なバックアップを自動化する

少なくとも週1回、できれば毎日バックアップを取る設定にしておきましょう。

万が一ハッキング被害に遭ってしまっても、バックアップがあればサイトを復旧できます。バックアップを取得する方法は主に以下の2つです。

- サーバー会社提供のバックアップ機能を使う

- プラグインを使用する

多くのレンタルサーバーでは、自動バックアップ機能が標準または有料オプションで提供されています。管理画面から簡単に設定できるため、初心者におすすめです。

なお、ロリポップでは過去7回分のバックアップデータをいつでもダウンロードできる「7世代バックアップ」や、データの復元が必要な際に利用できる「自動バックアップ」の機能があります。

また「BackWPup」などのプラグインを使えば、バックアップの取得を自動化できます。

以下の記事ではデータ破損に備えるためのバックアップの設定方法や取得手順を解説しているため、参考にしてください。

WordPressのサイトは、思わぬトラブルで一瞬にして画面が真っ白になったり、ログインできなくなったりと壊れてしまうことがあります。 また、外部からの不正アクセスによりサイトが勝手に書き換えられる可能性もゼロではありません。その[…]

ログイン試行回数を制限する

ブルートフォース攻撃への有効な対策として、ログイン試行回数の制限があります。一定回数以上ログインに失敗したアクセスを、一定時間ブロックする仕組みです。

例えば「5分以内に3回ログインに失敗した場合、該当IPアドレスからのアクセスを1時間禁止する」といった設定ができます。

正規のユーザーであれば、数回の失敗で正しいパスワードを思い出すことがほとんどです。自動化プログラムによる攻撃は何千回も試行を繰り返すため、回数制限により効果的に防げます。

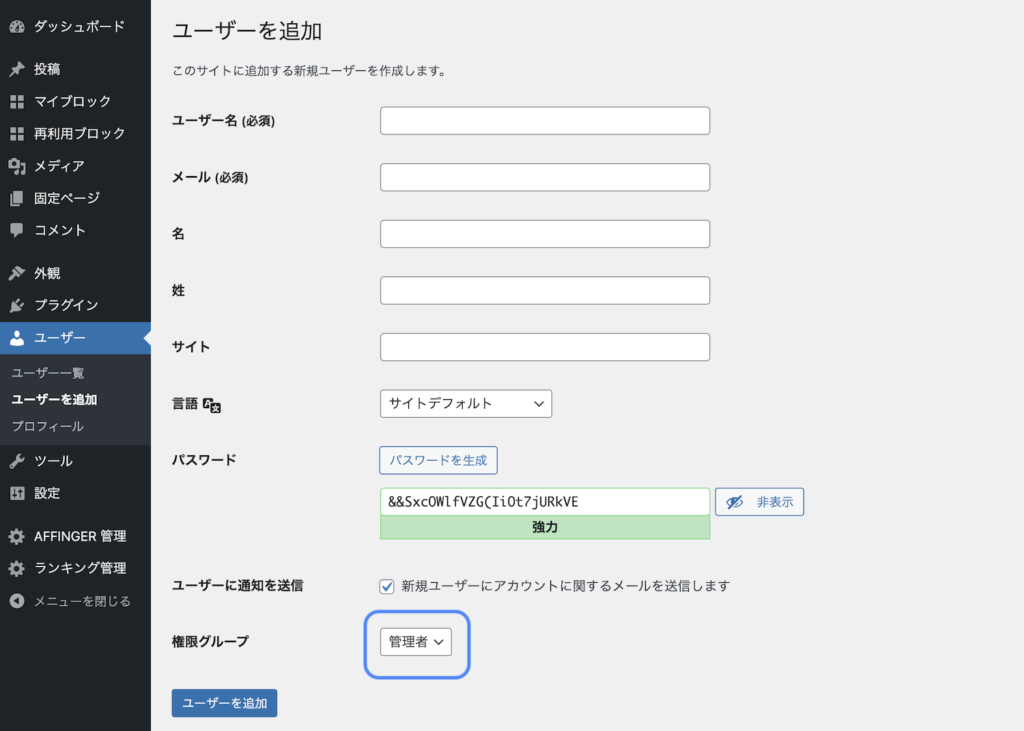

ユーザー名に「admin」を使わない

ユーザー名が「admin」の場合は第三者に推測されやすいため、セキュリティの観点から使用は避けるべきです。「admin」のような初期設定のワードを使っていると、攻撃者はパスワードを突破するだけで管理画面を乗っ取れます。

ユーザー名の変更は以下の手順で行います。

- 管理画面で新しいユーザーを追加する

- 新ユーザーに管理者権限を付与する

- 旧ユーザー(admin)の投稿などすべての権限を新ユーザーに移譲する

- 旧ユーザー名を削除する

なお、新しいユーザー名は推測されにくい文字列を選びましょう。個人名や会社名のような予測しやすいものは避け、ランダムな文字列を組み合わせることが理想的です。

WAF機能を有効にする

WAF機能を有効にすることで、Webアプリケーションへのサイバー攻撃を防げます。

WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を狙った攻撃を検知し、自動的に防御する仕組みです。SQLインジェクションやクロスサイトスクリプティングなど、代表的な攻撃パターンをブロックしてくれます。

多くのレンタルサーバーでは、WAFが標準機能または有料オプションとして提供されています。サーバーの管理画面から簡単に有効化できるため、設定を確認しましょう。

WordPress側のセキュリティ対策と組み合わせてWAFを利用することで、複数の防御層を築けます。より強固なセキュリティ体制を実現するため、必ず有効にしておくべき機能です。

なお、ロリポップには脆弱性対策(WAF)機能が付いているため、不正アクセスによるサイトの改ざんや情報漏洩を防止できます。

WordPressの脆弱性が見つかった際の対処法

自分のサイトで使用しているWordPress本体やプラグインに脆弱性が発見された場合、迅速な対応が被害を最小限に抑える鍵となります。本章では具体的な対処手順を解説します。

サイトの影響を確認する

脆弱性が公表された時点で、すでに攻撃を受けている可能性があります。放置すると被害が拡大するため、まずは現在の状況を確認することが最優先です。

以下の項目をチェックしましょう。

- アクセス数が急激に変動していないか

- サイトの表示内容に不審な変更がないか

- 管理画面に見覚えのないユーザーが追加されていないか

また、サーバーのアクセスログを確認し、不正なアクセスの痕跡がないか調べることも有効です。異常が見つかった場合は、専門家への相談も検討してください。

すぐにアップデートを実施する

脆弱性を修正したバージョンがリリースされている場合は、速やかに更新しましょう。

ただし、更新作業の前に必ずバックアップを取得してください。サーバーのバックアップ機能やプラグインを使って、サイト全体のデータを保存します。

バックアップ完了後、管理画面の「ダッシュボード」から更新通知を確認し、該当する本体・プラグイン・テーマを最新版にアップデートしてください。更新後はサイトが正常に動作するか確認し、問題があればバックアップから復元できる体制を整えておくことが重要です。

修正版がない場合はプラグインを無効化する

脆弱性が報告されているにもかかわらず、修正バージョンが公開されていない場合、該当のプラグインやテーマの利用を即座に停止します。管理画面の「プラグイン」メニューから対象のプラグインを無効化することで、脆弱性を狙った攻撃の入口を塞げます。

サイトの機能が一部使えなくなる可能性がありますが、攻撃を受けるリスクと比較すれば、一時的な機能停止は許容すべきです。代替となる安全なプラグインを探すか、開発者が修正版を公開するまで待つことになります。

セキュリティ診断に役立つ「ロリポップ! ネットde診断」

ロリポップレンタルサーバーでは、ホームページのセキュリティ状態を簡単にチェックできる「ロリポップ!ネットde診断」というツールを提供しています。

使い方は非常にシンプルで、ユーザー専用ページにログインし、診断対象のドメインを選択するだけで完了します。診断結果はメールで届くほか、ユーザー専用ページ内からいつでも閲覧が可能です。

レポートには脆弱性の有無だけでなく、問題が見つかった場合の具体的な対策方法が明確に示されるため、初心者でもセキュリティ強化に取り組みやすい仕組みです。本ツールを活用し、サイトの安全性を長期的に保ちましょう。

まとめ

WordPressの脆弱性対策は、サイト運営者の必須スキルです。対策をしっかりと行い、収益を守るための行動を取りましょう。

また、WordPressのセキュリティ対策の1つとして、「実績が豊富なレンタルサーバーを選ぶこと」が挙げられます。ロリポップは23年を超える豊富な実績があり、個人から中小企業まで累計230万人をサポートしてきました。

ロリポップには、

- 継続的なセキュリティ強化の実績

- GMOグループによる多層的なセキュリティサポート

- 専門機関と連携した脆弱性診断サービス「ロリポップ!ネットde診断」

といったセキュリティ体制が整っています。WordPressの脆弱性への対策をしたい方は、ロリポップのレンタルサーバーをご検討ください。